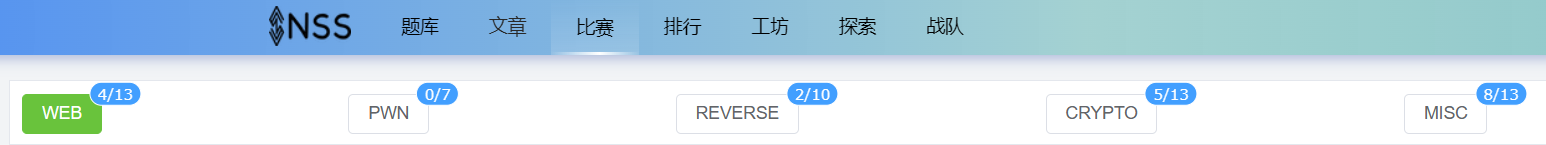

FSCTF 2023 WriteUp

ID:helloxuh

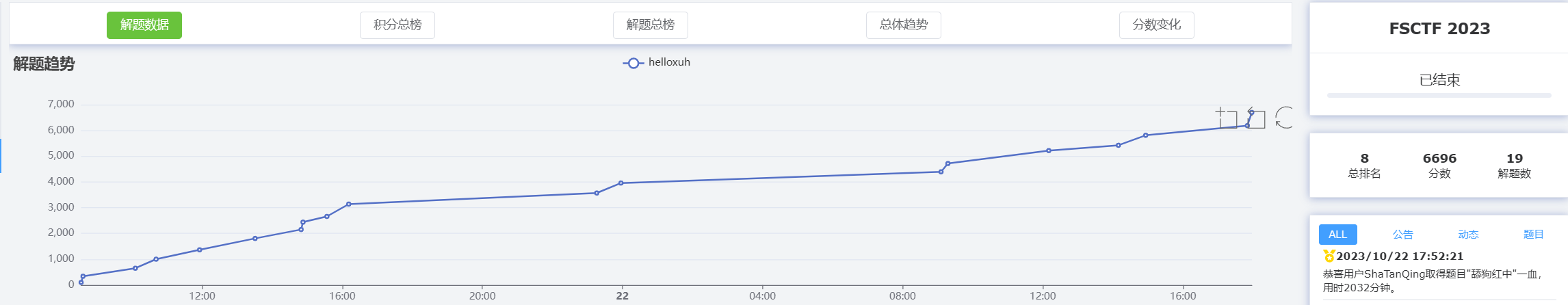

总排名:8

分数:6696

解题数:19

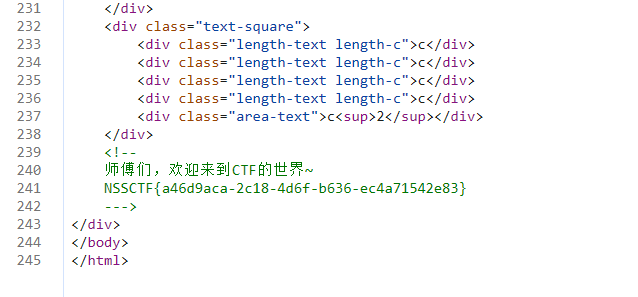

WEB - 源码!启动!

先看题目:”源码“提示可能需要查看网页源代码。

开启环境后,发现鼠标右键和键盘F12键均被禁用。因此这里选择通过浏览器的选项进入开发人员工具。

得到Flag为 NSSCTF{a46d9aca-2c18-4d6f-b636-ec4a71542e83} ,解题完成。

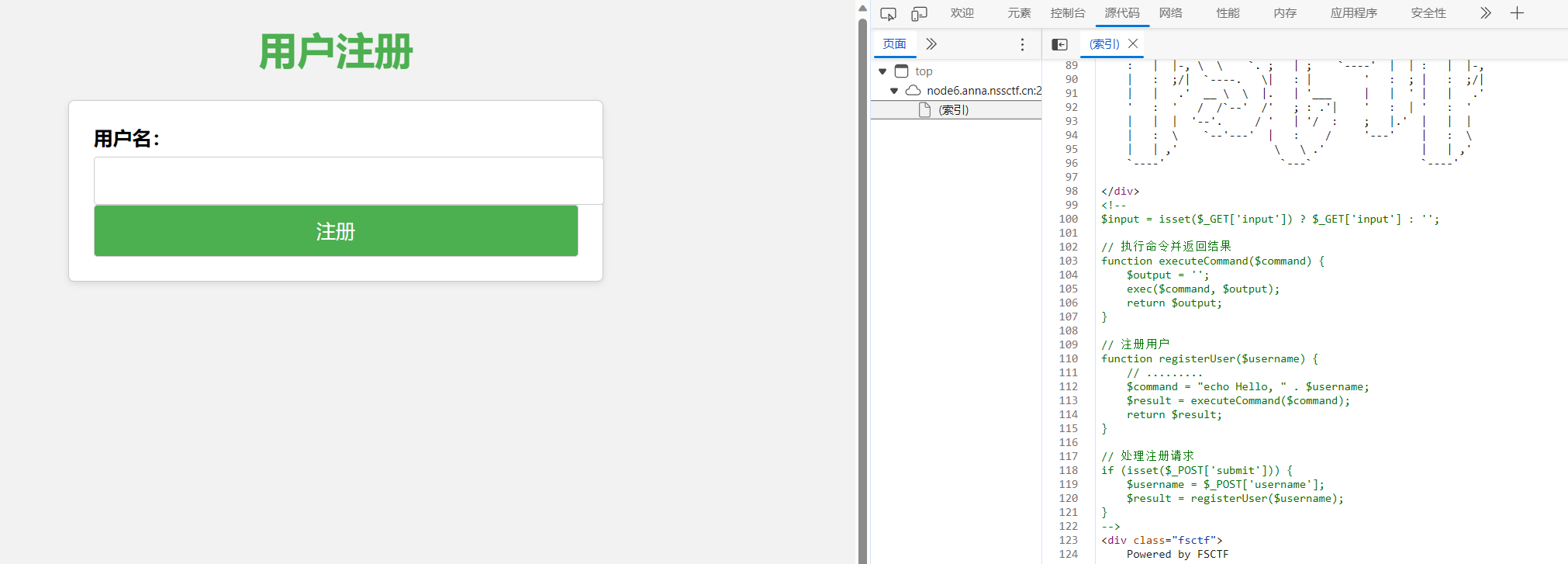

WEB - Hello,you

先看题目,提示与RCE有关。

开启环境后,在源码中发现几段命令注入的语句提示。在用户名输入框中测试:

1&&ls 能够正常显示结果,发现目录下存在flag.php和index.php两个文件。

1&&cat flag.php 提示非法操作,猜测有关键词过滤。

1&&ca\t fl\ag.php 正常显示Flag内容为 NSSCTF{408900e5-67bf-4c99-bd4f-34e75a6e7f22} ,解题完成。

复盘index.php文件内容,1&&ca\t ind\ex.php,可以看出过滤的具体语句。

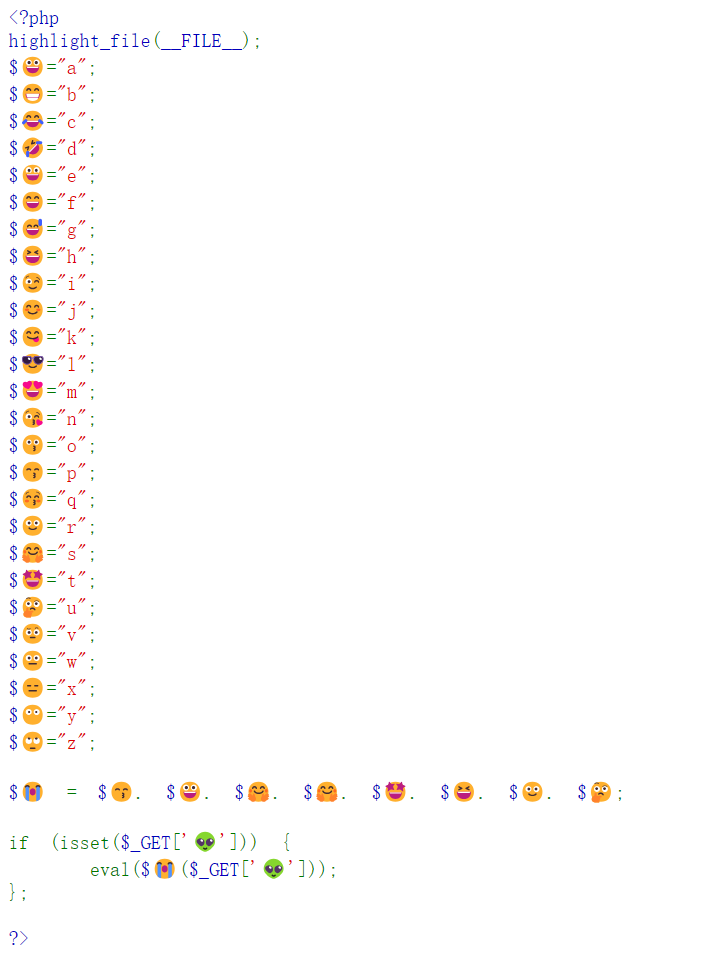

WEB - webshell是啥捏

先看题目,只发现题目有webshell提示,不清楚用途。

开启环境后,发现一份php代码,且在源码中未发现有效信息。

这题与下一题 签到plus 的步骤有相似之处,故放在一起说。

构建URL为/?👽=cat%20../../../flag.txt。

得到Flag为 FSCTF{h3llo_ctfe2_5ign_in_webshell_Is_e@sy_right} ,解题完成。

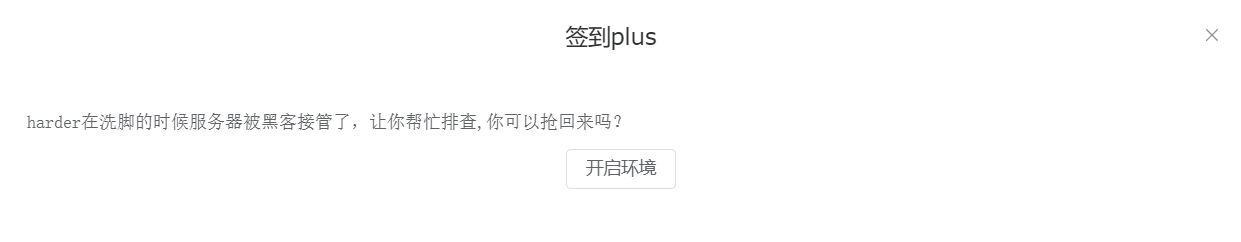

WEB - 签到plus

先看题目,发现信息”被黑客接管“,根据以往刷题经历判断出目录中存在shell.php文件。

开启环境后,在URL中加入/shell.php,观察网页信息,能够发现一个前缀为NSSCTF的Flag内容,但并不正确。

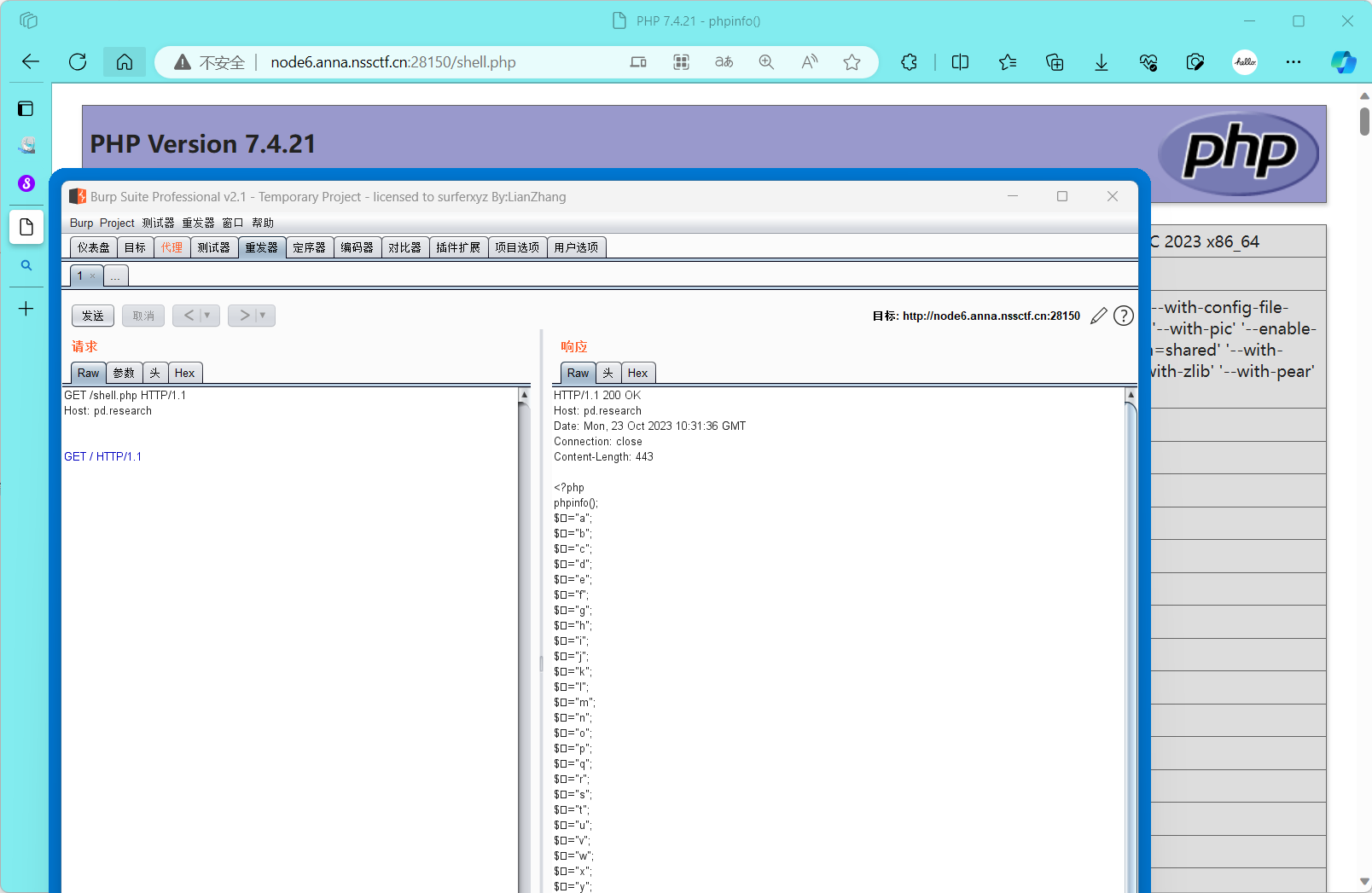

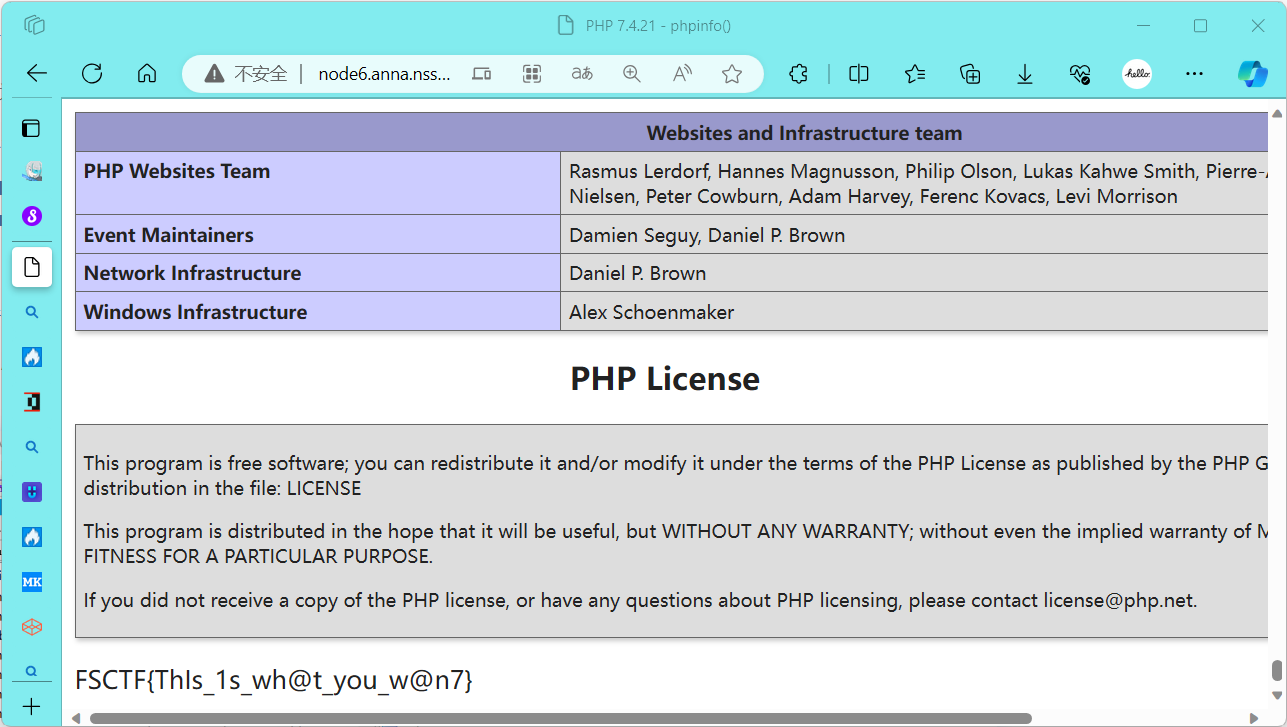

继续寻找,得到PHP版本为7.4.21。通过搜索得知此版本存在一个漏洞:Remote Source Disclosure。

关于此漏洞的分析:PHP Development Server <= 7.4.21 - Remote Source Disclosure (projectdiscovery.io)

开始复现漏洞,BurpSuite抓包后丢到重放器并且关闭重放器的自动修改Content-Length选项。

修改请求头为(需包含所有换行符):

1 | GET /phpinfo.php |

开始放包。即可得到一串php代码,并且其格式与上一题完全相同。

代码中的if (isset($_GET['']))表示判断方括内的变量是否存在,因此解题关键在于传参传入一个同名的变量来实现命令注入。

上一题可直接复制emoji表情至URL中,而本题可以在wxMEdit中得到Unicode编码后转为emoij表情传入URL。

构建URL为/shell.php?👽🦐=cat%20../../../flag.txt。

通过以上操作即可得到Flag为 FSCTF{ThIs_1s_wh@t_you_w@n7} ,解题完成。

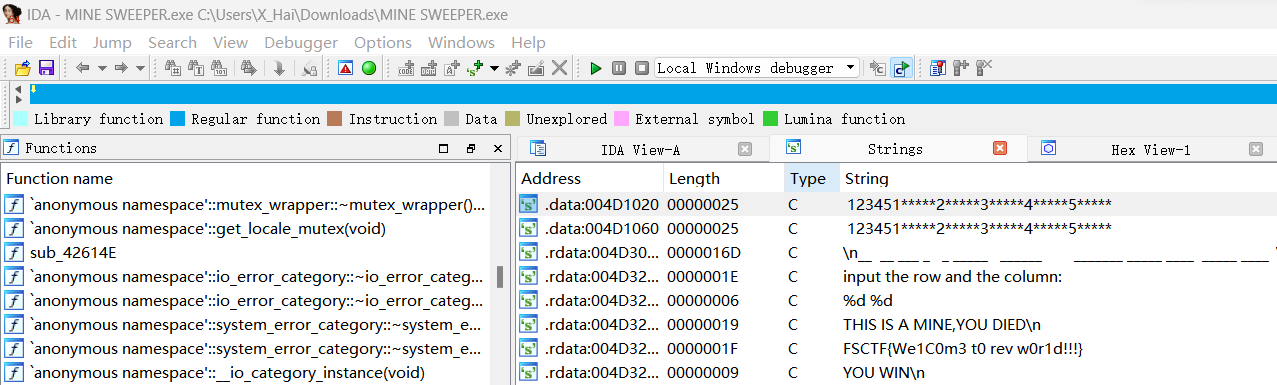

REVERSE - MINE SWEEPER

先看题目,没有什么收获。

下载附件打开后,还是没发现什么有用信息。

尝试在IDA中打开,Shift+F12后,得到Flag为 FSCTF{We1C0m3 t0 rev w0r1d!!!} ,解题完成。

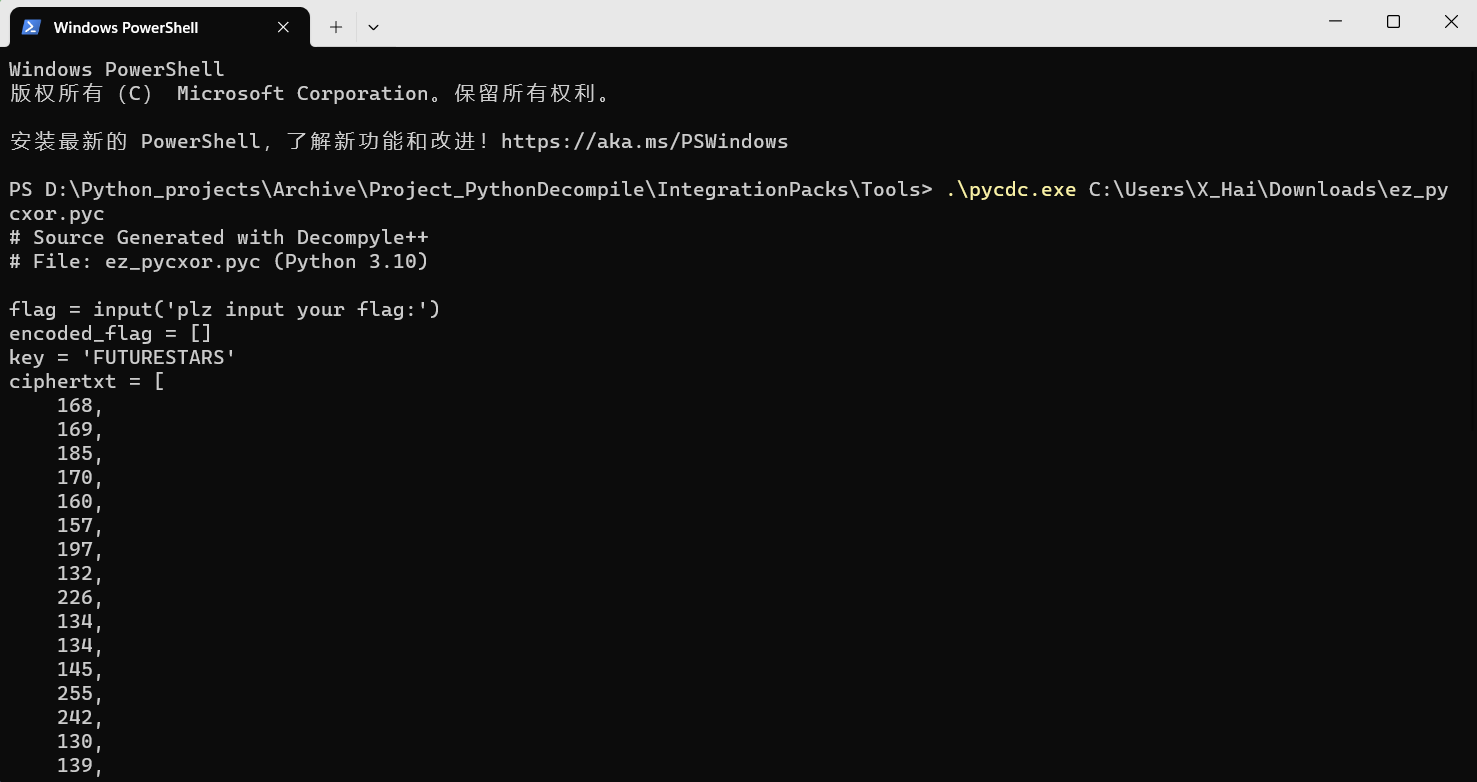

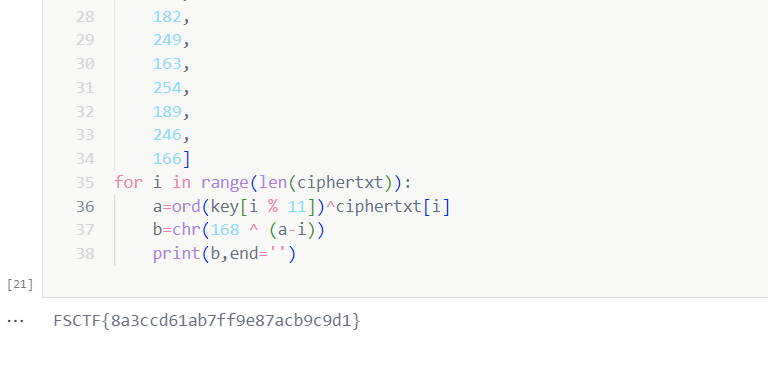

REVERSE - ez_pycxor

先看题目,没有什么收获。

下载附件后,得到一个.pyc文件。因为之前有过Python反编译的实践经历。

所以直接打开自己之前做的工具整合包,这里用到了pycdc.exe工具。

得到反编译后的Python源码。在经过简单的逆向后,有以下代码。

得到Flag为 FSCTF{8a3ccd61ab7ff9e87acb9c9d1} ,解题完成。

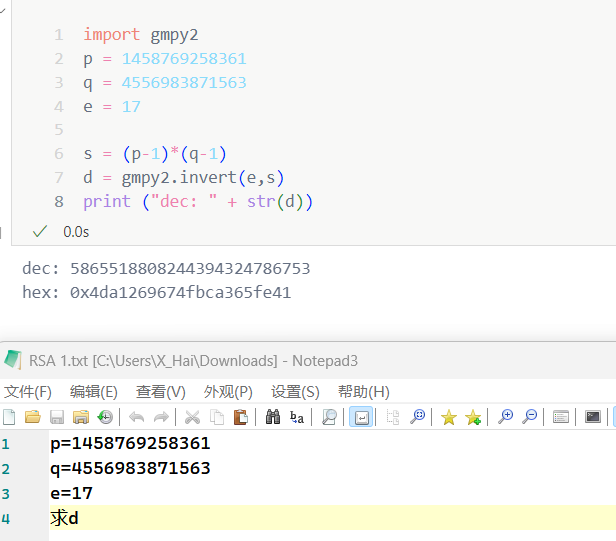

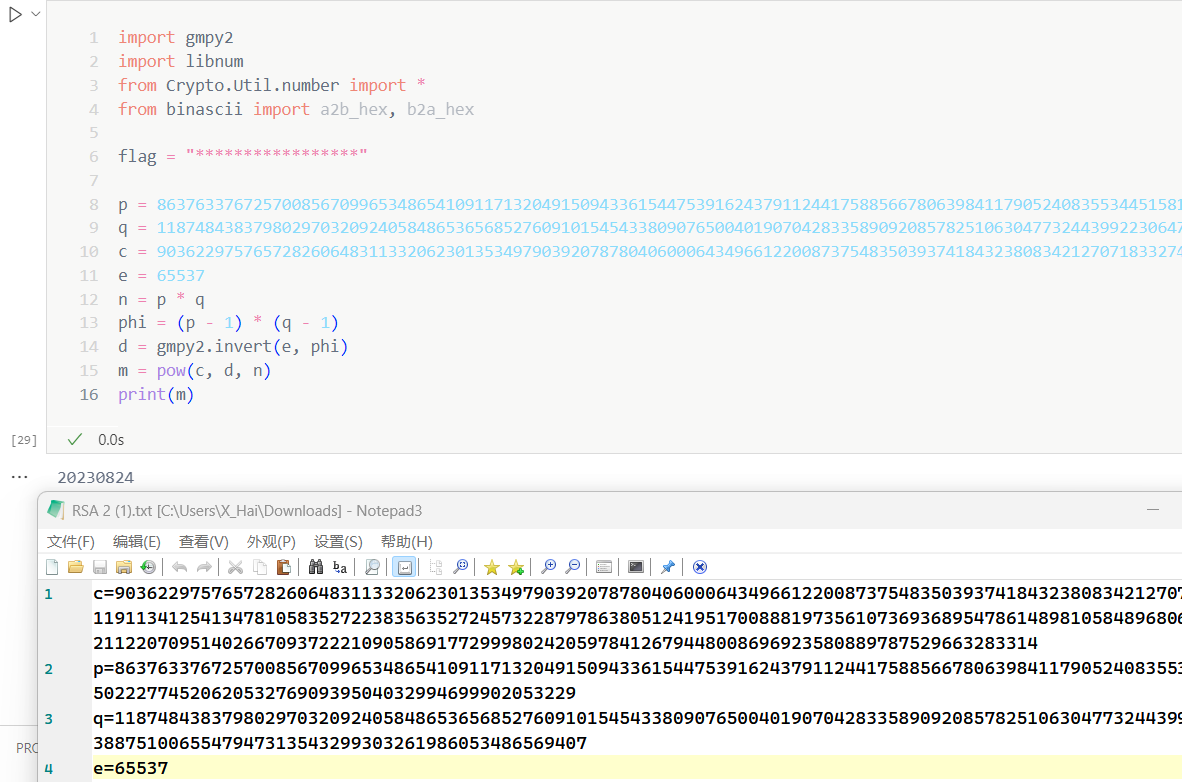

CRYPTO - RSA 1

先看题目,没有什么收获。

下载附件后,得到RSA类型为已知p, q, e求d,这里直接使用Python脚本完成。

得到Flag为 FSCTF{5865518808244394324786753} ,解题完成。

CRYPTO - RSA 2

先看题目,没有什么收获。

下载附件后,得到RSA类型为已知p, q, c, e求值,这里直接使用Python脚本完成。

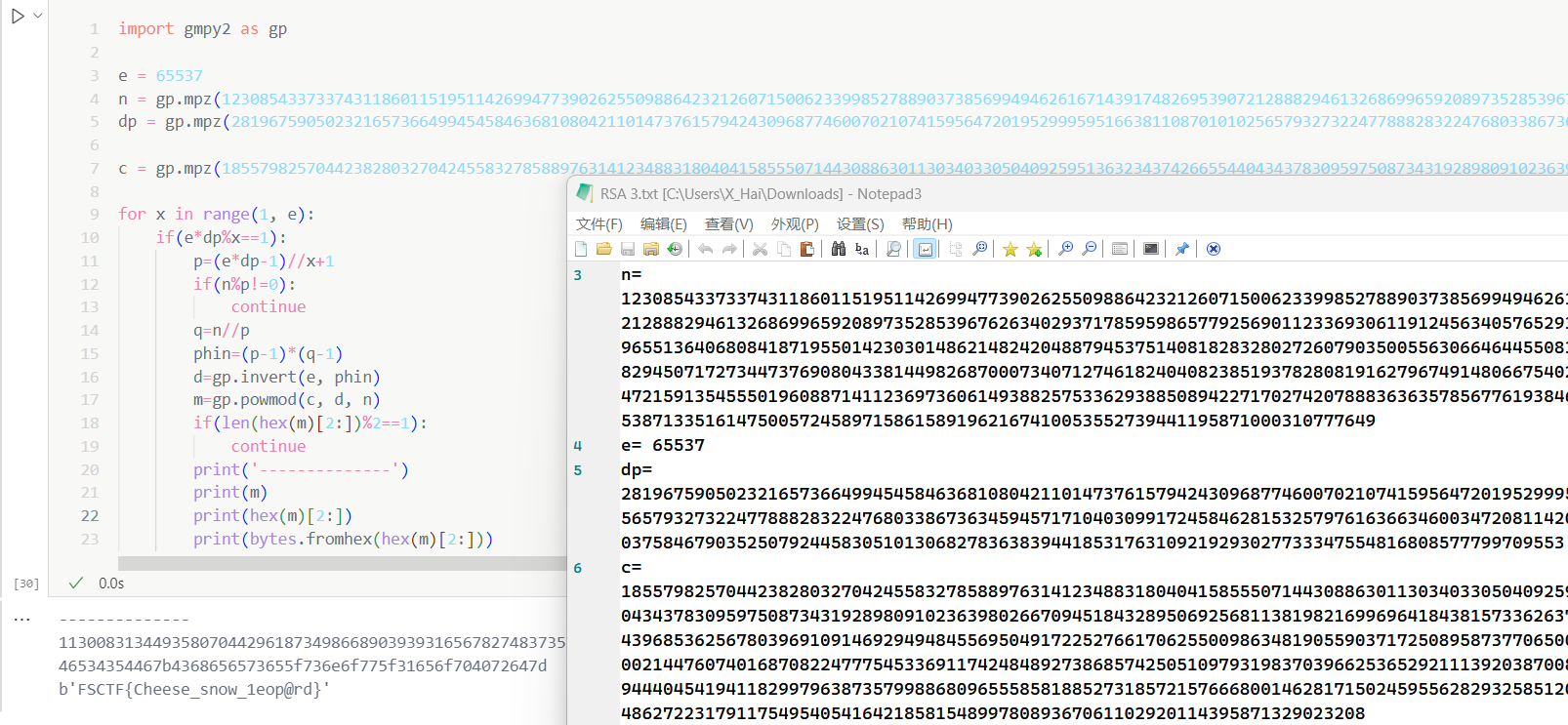

CRYPTO - RSA 3

先看题目,没有什么收获。

下载附件后,得到RSA类型为已知n, e, dp, c求值,这里直接使用Python脚本完成。

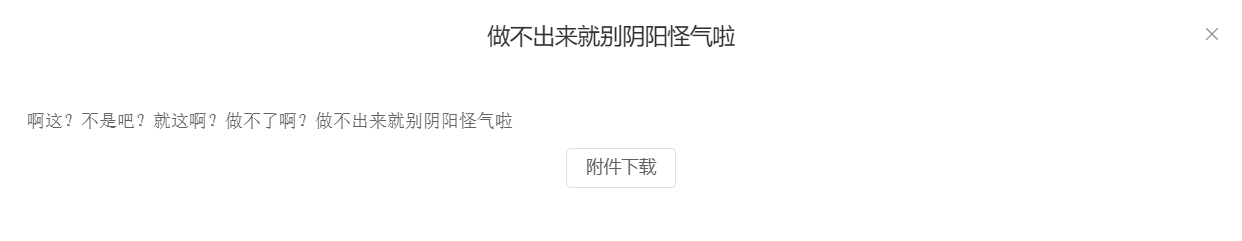

CRYPTO - 做不出来就别阴阳怪气啦

先看题目,得到信息”阴阳怪气“。

(其实刚开始做的时候发现不了这个信息。可以复制一小段文本搜索即可得到阴阳怪气编码)

使用网络上的在线”阴阳怪气编码器“即可解出Flag为 FSCTF{Jiuzhe@JustSoSo} ,解题完成。

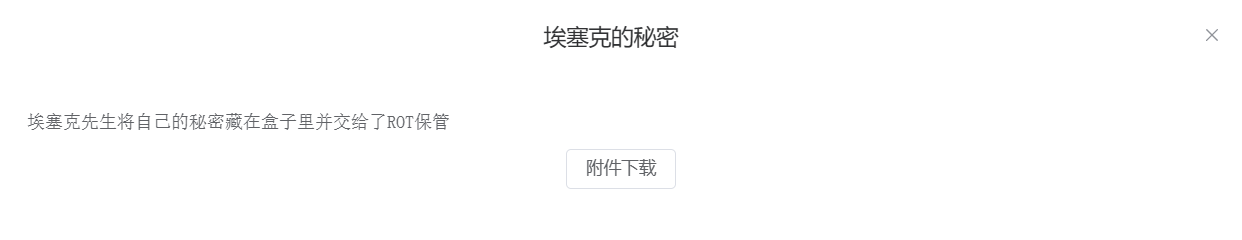

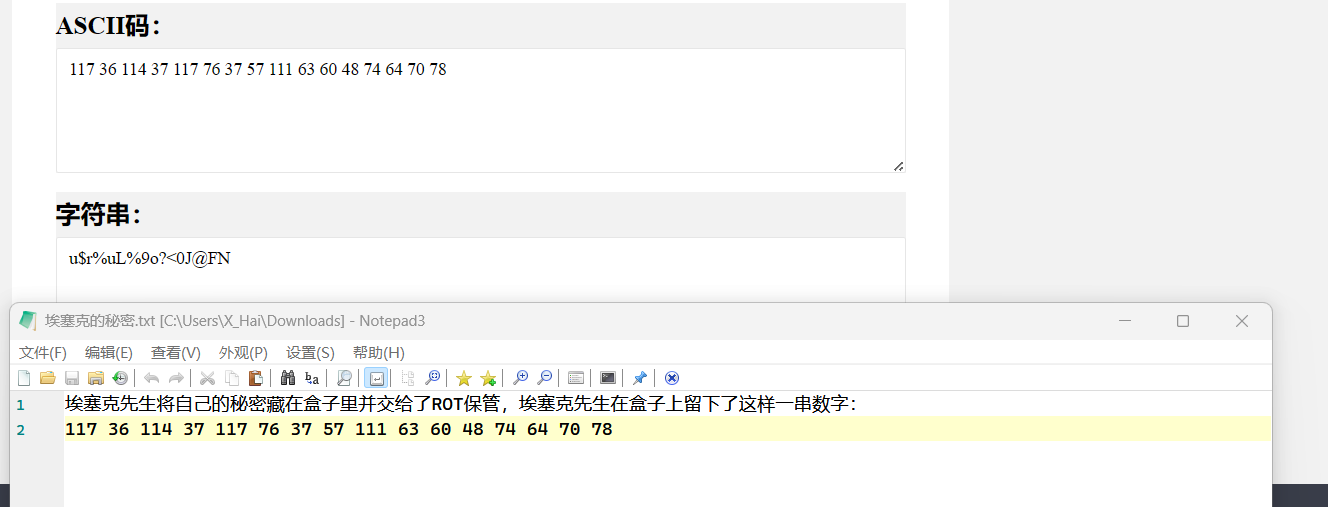

CRYPTO - 埃塞克的秘密

先看题目,得到信息:埃塞克可能为ASCII编码,ROT可能指ROT编码。

打开附件后,判断可能为十进制的ASCII编码。

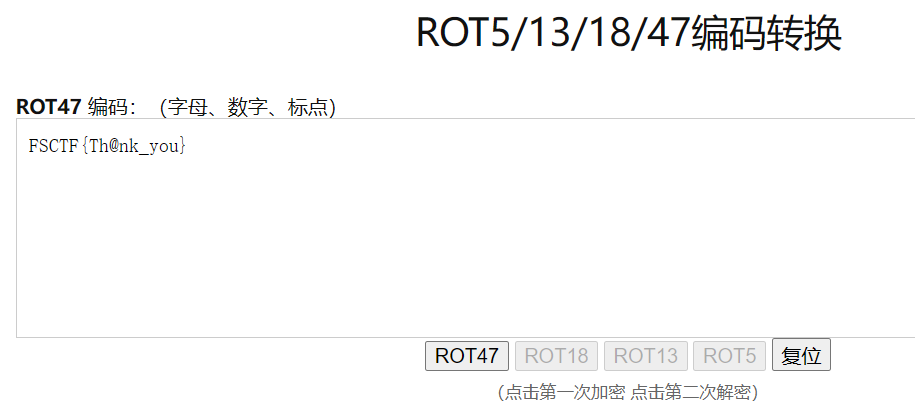

通过在线ASCII转换器得到ROT编码信息u$r%uL%9o?<0J@FN。

通过ROT编码转换器(具体为ROT47编码)得到Flag为 FSCTF{Th@nk_you} ,解题完成。

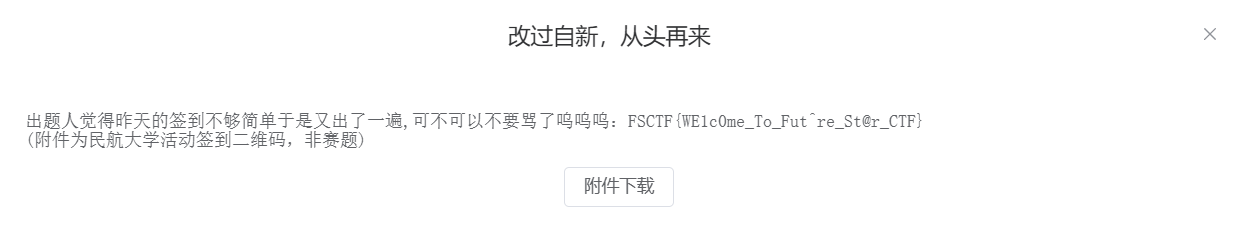

MISC - 改过自新,从头再来

签到题,在题干中得到Flag为 FSCTF{WE1c0me_To_Fut^re_St@r_CTF} ,解题完成。

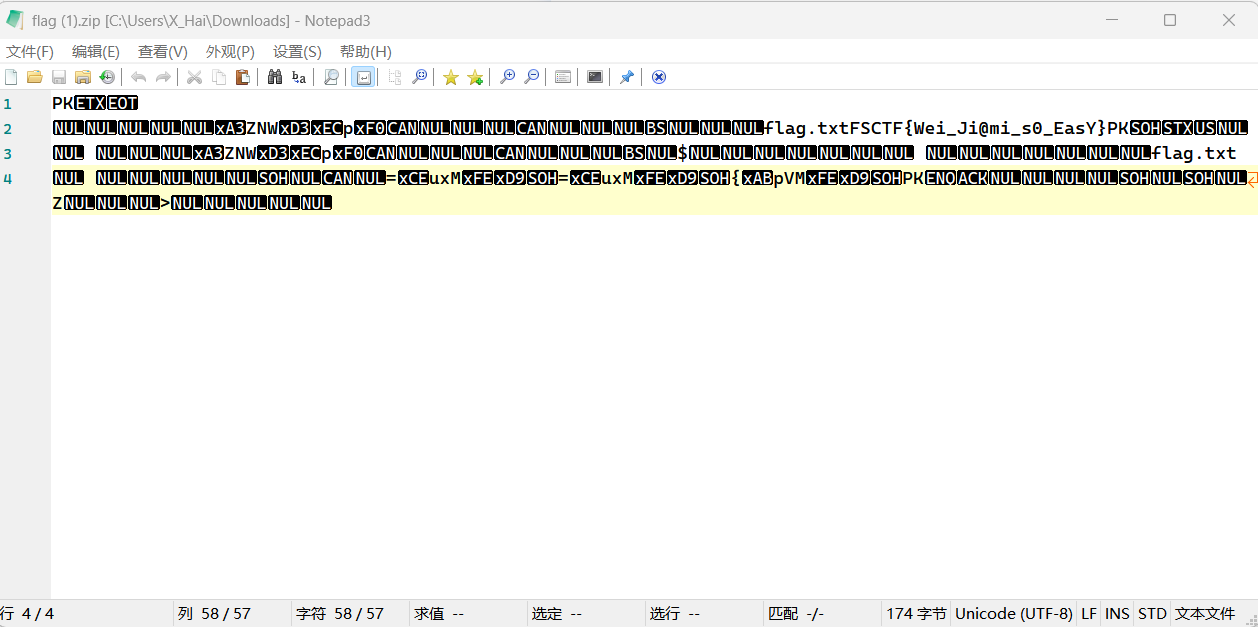

MISC - Simple Encryption

先看题目,得到信息”压缩包分析“。

附件下载完成后,开始以为是需要爆破压缩包密码,但尝试多次后无果。

尝试使用Notepad3打开压缩包文件,

得到Flag为 FSCTF{Wei_Ji@mi_s0_EasY} ,解题完成。

MISC - 萧河

先看题目,

下载附件,附件为一个名为png的不带后缀的文件,结合题目提示猜测,缺少png头文件。

用wxMEdit打开,修改头文件格式 89 50 4E 47并保存,得到一个图片文件,但发现图片不全。

再次结合题目提示,猜测图片大小被修改。在第二行找到png大小源码,将宽度值修改为与长度值相同。

打开图片,得到Flag为 FSCTF{xiaojia_xiaohe} ,解题完成。

MISC - 行不行啊细狗

先看题目,无信息。

附件为一个Word文档,猜测有隐写存在。

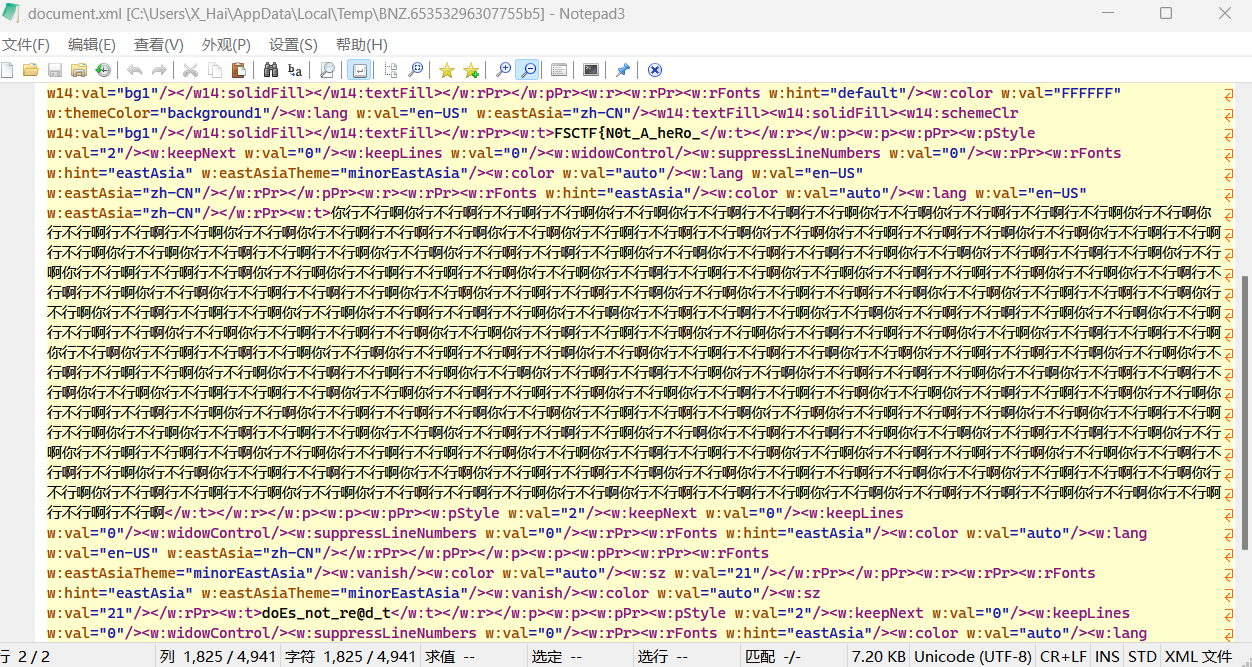

这里选择将docx后缀改为zip格式打开,在目录word下打开document.xml,找到两段Flag内容,FSCTF{N0t_A_heRo_和doEs_not_re@d_t。在群里hint中得到第三段Flag为He_3_Kinggggdoms。

拼接后得到Flag为 FSCTF{N0t_A_heRo_doEs_not_re@d_tHe_3_Kinggggdoms} ,解题完成。

MISC - ez-osint

先看题目,根据图片解出拍摄时间。

附件为一张图片。得到以下信息:在国外,一辆公交车,公交车的车牌、车次,公交车上的广告(推测为类似泰语,推测在东南亚),一座建筑,阳光照射角度。

在尝试将这些信息在网上检索时,找到一篇文章。

通过文章中的解题方法得到Flag为 FSCTF{08_40} ,解题完成。

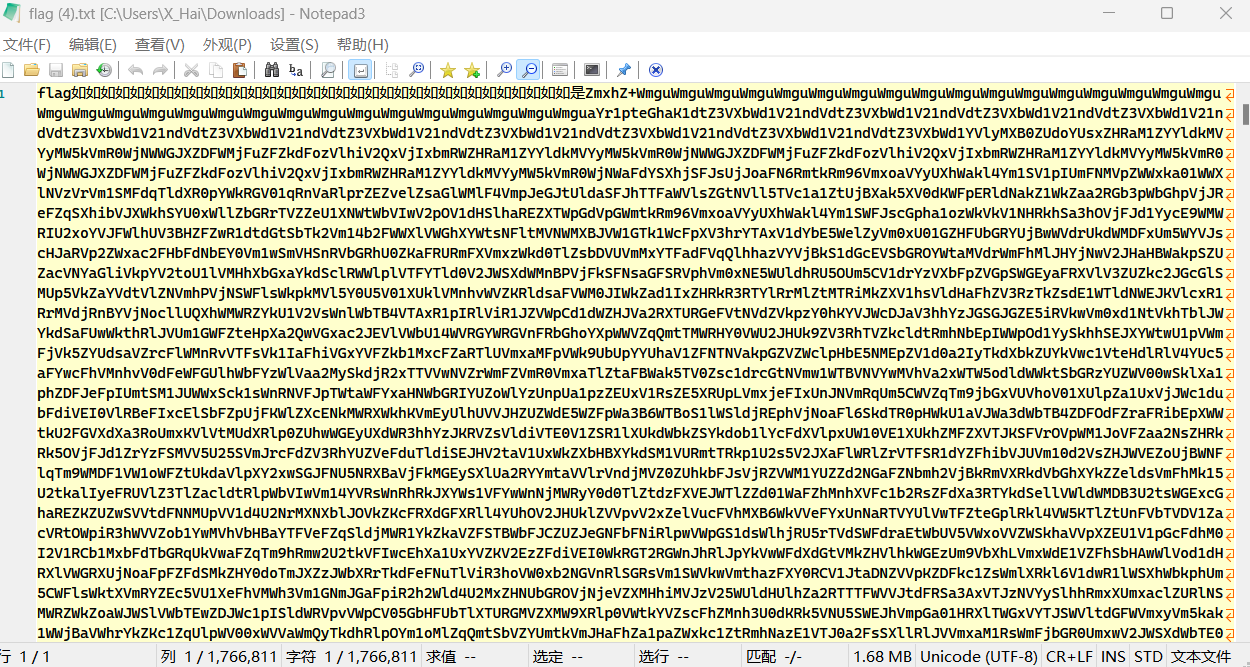

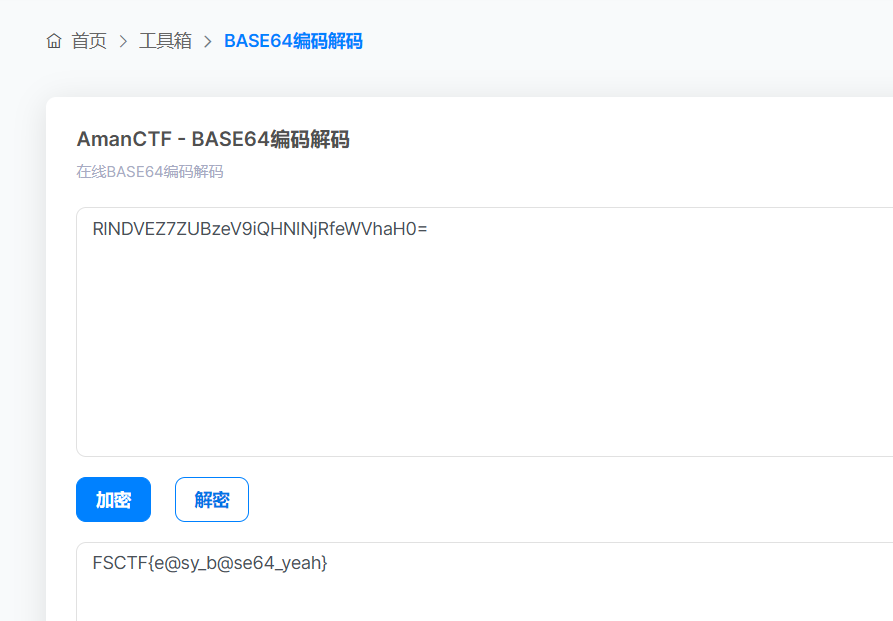

MISC - base套

先看题目,未发现明显的提示信息。

打开附件后,发现可能为Base64编码的信息。通过在线Base64解码网站解码N多次后即可得到Flag内容。

得到Flag为 FSCTF{e@sy_b@se64_yeah} ,解题完成。

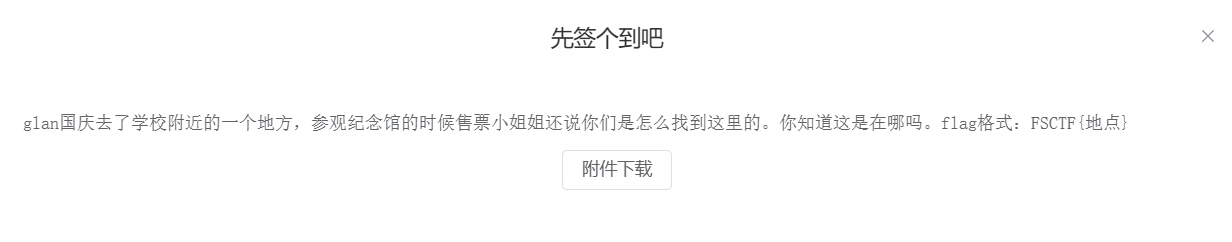

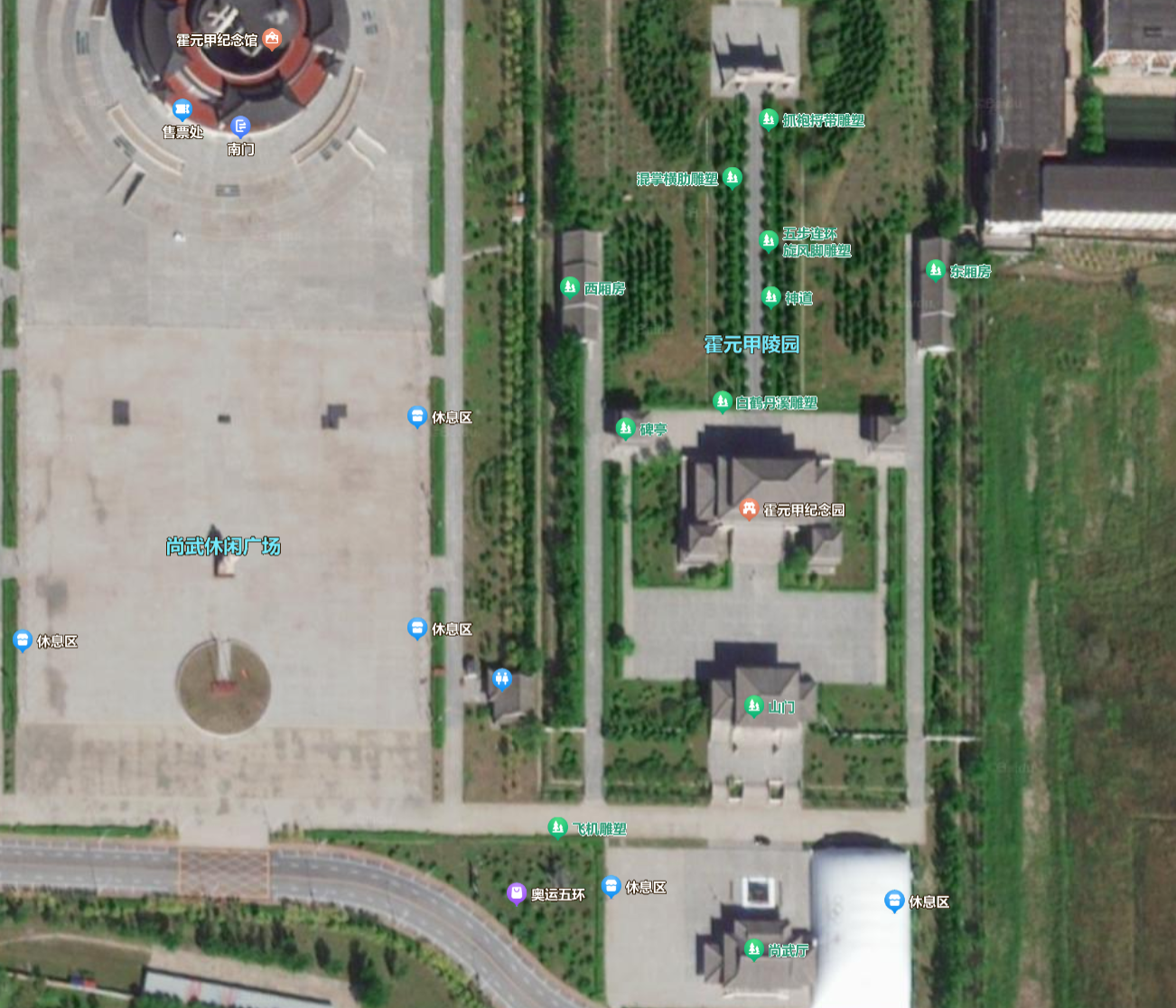

MISC - 先签个到吧

先看题目,得到信息:glan的学校附近,一个纪念馆(很可能不是特别著名)。

对于信息glan的学校附近,在群里找到出题人备注为TUT即天津理工大学,通过地图网站查询附近地标。

得到一处地点为霍元甲纪念馆,尚武休闲广场,精武门中华武林园附近。

尝试这几个地点后即可得到Flag为 FSCTF{精武门中华武林园} ,解题完成。

MISC - 夜深人静的时候也会偷偷emo

先看题目,无有效信息。

附件为一个带密码的压缩包,一开始猜测题干中的三点可能代指密码位数但无果。暴力破解,破解密码为12345。

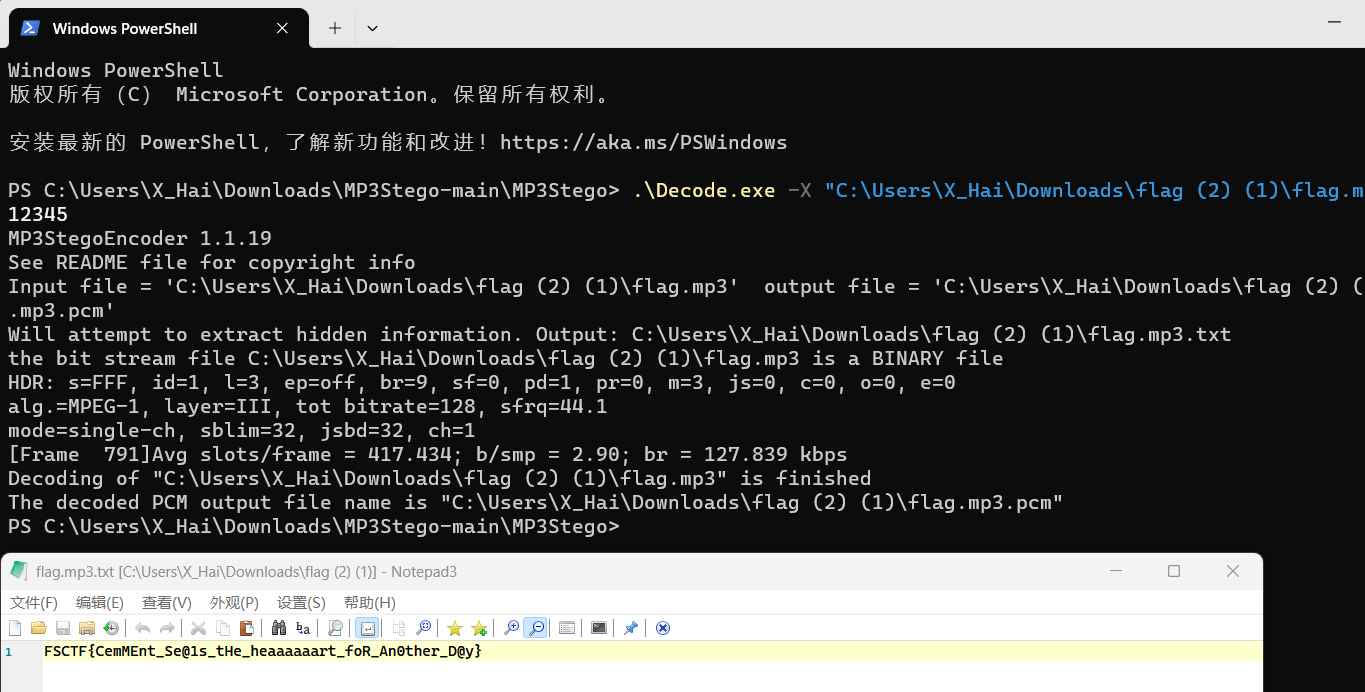

解压后得到一个mp3音频文件。

尝试使用Audacity观察波形图无果。

尝试使用MP3Stego解题,一开始无果。后面重发了mp3文件后再次尝试。

得到Flag为 FSCTF{CemMEnt_Se@1s_tHe_heaaaaaart_foR_An0ther_D@y} ,解题完成。

问题复盘

在赛题涉及的5个方向中,MISC方向情况较好,PWN、REVERSE方向比较一般。

有几道赛题解出一大半之后无法继续完成,在这一点上会比较惨哈哈。